L'esteganografia √©s l'art i la ci√®ncia d'escriure missatges ocults de tal manera que nom√©s en conegui l'exist√®ncia el destinatari previst; a difer√®ncia de la criptografia, en qu√® l'exist√®ncia del missatge per ell mateix no s'oculta, per√≤ el contingut √©s amagat. La paraula "steganografia" t√© origen grec i vol dir "escrit ocult o tapat". Els seus or√≠gens es remunten a l'any 440 aC. L'historiador Her√≤dot va mencionar dos exemples d'esteganografia a les seves Hist√≤ries. Demeratus va escriure un missatge per alertar d'un possible atac a Gr√®cia, escrivint-lo en una tauleta de fusta i la va cobrir de cera. Les tauletes de cera s'utilitzaven com a superf√≠cie d'escriptura re-usable. Un altre exemple de l'√ļs de l'esteganografia fou practicat per Histiaeus, que rapava el cap dels seus esclaus m√©s fidels i els tatuava un missatge. Quan el cabell els creixia, el missatge quedava ocult. El prop√≤sit d'aquests missatges fou instigar una revolta contra els perses. M√©s tard, Johannes Trithemius va escriure Steganographia, un tractat de criptografia i esteganografia disfressat de llibre de m√†gia negra.

Normalment, un missatge esteganogràfic aparentarà ser una altra cosa: una fotografia, un article, una llista d'anar a comprar, o algun altre missatge. Aquest missatge aparent és el text tapadora. Per exemple, un missatge es podria ocultar fent servir tinta invisible entre les línies visibles d'un document inofensiu.

L'avantatge de l'esteganografia sobre la criptografia sola √©s que els missatges no atreuen l'atenci√≥ a si mateixos, als missatgers, o als destinataris. Un missatge codificat no ocult generar√† sospites per molt robust que sigui el m√®tode criptogr√†fic i pot resultar incriminador per si mateix, ja que en alguns pa√Įsos l'encriptaci√≥ √©s il¬∑legal.

L'esteganografia utilitzada en les comunicacions electròniques inclou codificacions esteganogràfiques en la capa de transport, com per exemple en un fitxer MP3, o en un protocol com UDP.

Un missatge esteganogràfic (el text clar) sovint s'encripta primer per mètodes tradicionals, i després el text tapadora es modifica en certa manera per contenir el missatge encriptat (text xifrat), resultant en un text esteganogràfic. Per exemple, la mida de lletra, l'espaiat, l'estil o altres característiques del text tapadora es poden manipular per dur el missatge ocult. Només el destinatari (que ha de conéixer la tècnica usada) pot recuperar el missatge i desxifrar-lo. Se sap que Francis Bacon va suggerir aquesta tècnica per ocultar missatges (Xifratge de Bacon).

En la segona guerra mundial, s'usaven molt els "microfilms". Consistia a microfilmar un missatge i reduir-lo fins a l'extrem d'un punt, de forma que podia passar com un signe de puntuació d'un caràcter dins d'un altre text. Per exemple, el punt d'una "i" podia ser en realitat un microfilm amb un missatge. Un cop rebut el missatge amb el microfilm, s'ampliava el microfilm projectant amb una llum a una superfície blanca per a poder fer llegible el missatge vertader.

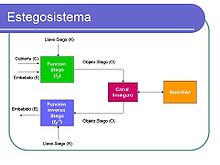

A continuació s'il·lustra i s'esquematitza la síntesi d'un procés esteganogràfic i la seva necessitat, tenint en compte el conegut cas de "El problema del presoner" (GJ Simmons, 1983).[1]

La idea és enviar el missatge ocult (E) "embegut" en un missatge d'aparença innòcua (C) que servirà de coberta. A això se li aplica una funció de esteganografia

, que amb una clau associada (K) permet extreure el missatge (necessària encara si es coneix l'algorisme esteganográfico). Després, missatge ocult i la coberta formen l'objecte de l'esteganografia (O), que pot enviar per un canal insegur i ser vist sense problemes pel guardià. Finalment, l'altre presoner rep l'objecte compost i, aplicant la funció inversa

=

-1

-1 , pot recuperar el missatge ocult.

[2]

Com poden comunicar dos presoners, per exemple, per acordar un pla de fuga, si estan en cel separades i tots els missatges que intercanvien passen a través d'un guardià?

Claus:

- No s'hauria d'utilitzar només criptografia. Com ja es va esmentar, xifrar els missatges només oculta el significat però no el fet que hi ha un missatge. Si el guardià veu que hi ha un missatge, encara que no pugui entendre, sospitarà immediatament dels presoners.

- Els missatges han de semblar innocus. Només així el guardià passarà el missatge entre els presoners sense adonar-se que estan tramant en contra.

- L'esquema ha d'estar preacord entre les parts, perquè les parts (els presoners) puguin desxifrar el missatge.

Sota les condicions de l'escenari anterior, el com l'esteganografia ajudaria, es descriu en el diagrama de la dreta.

Història

Aquests són alguns exemples i/o històries que demostren que l'esteganografia ha estat present des de temps antics i constantment va evolucionant.

Heròdot

Probablement un dels exemples m√©s antics de l'√ļs de l'esteganografia sigui el referit per Her√≤dot en Les hist√≤ries .[3] En aquest llibre descriu com un personatge va prendre un quadernet de dos fulls o tauletes; ratllar b√© la cera que les cobria i en la fusta mateixa va gravar el missatge i el va tornar a cobrir amb cera regular. Una altra hist√≤ria, en el mateix llibre, relata com un altre personatge havia rasurat a navalla el cap del seu esclau de m√©s confian√ßa, li va tatuar el missatge al cuir cabellut, va esperar despr√©s que li torn√©s a cr√©ixer el cabell i el va enviar al receptor del missatge, amb instruccions que li rasur√©s el cap.

Segle XV

El cient√≠fic itali√† Giovanni Battista della Porta va descobrir com amagar un missatge dins d'un ou cuit. El m√®tode consistia en preparar una tinta barrejant una un√ßa d'alum i una pinta de vinagre, i despr√©s s'escrivia a la closca. La soluci√≥ penetra en la closca porosa i deixa un missatge en la superf√≠cie de l'alb√ļmina de l'ou dur, que nom√©s es pot llegir si es pela l'ou.

Portada d'un exemplar de Steganographia

Primer llibre

L'origen del vocable esteganografia es remunta a principis del segle XVI. L'abat alemany Johannes Trithemius va escriure un llibre al qual va titular Steganographia en el qual es tractaven temes referents a l'ocultaci√≥ de missatges, aix√≠ com m√®todes per conjurar els esperits. El llibre en q√ľesti√≥ est√† avui considerat com un llibre male√Įt i √©s molt apreciat pels esoteristes del m√≥n sencer. A part d'aquest llibre, tamb√© va publicar Polygraphiae Libri Sex, un compendi de sis llibres en criptografia que no participava dels elements esot√®rics del seu altre gran llibre.

Altres llibres

Segona Guerra Mundial

Durant la Segona Guerra Mundial es van usar els microfilm √©s, en els punts de les i's o en signes de puntuaci√≥ per enviar missatges. Els presoners usen i, j, tyf per ocultar missatges en codi morse. Per√≤ un dels sistemes m√©s enginyosos es coneix amb el nom de "Null CIPHA".[4] Aquest √ļltim consisteix en enviar un missatge, del m√©s com√ļ possible, i triar certa part d'ell per amagar el missatge. Un exemple √©s el text seg√ľent: Apparently neutral's Protest is thoroughly descartaven and ignored. Isman hard hit. Bloqueig issue Affects pretext for per√≤ on by products, ejecting suets and Vegetable oils . (Pel que sembla la protesta neutral √©s completament descomptada i ignorada. Isman afectats. Q√ľesti√≥ de bloqueig afecta pretext d'embargament sobre els productes, aconsegueix expulsar s√®u i olis vegetals)

Si prenem la segona lletra de cada paraula apareix el missatge: Pershing Sails from NYr June i (velers Pershing des de Nova York l'1 de juny).

Tintes invisibles

No està clar des de quin època es van començar a utilitzar, però sens dubte s'han fet servir al llarg de la història i fins a l'actualitat. Les més conegudes es poden classificar en dos Categories

- B√†siques: subst√†ncies amb alt contingut en carboni: llet, orina, suc de llimona, suc de taronja, suc de poma, suc de ceba, soluci√≥ ensucrada, mel dilu√Įda, coca cola dilu√Įda, vi, vinagre, etc. B√†sicament, sense importar quina de les "tintes" esmentades s'utilitzin, a escalfar la superf√≠cie on es va escriure el missatge invisible, el carboni reacciona apareixent el missatge en un to caf√®.

Esteganografia clàssica vs. moderna

Esteganografia "clàssica": mètodes completament foscos.[5]

- Protecció basada en desconèixer el canal encobert específic que s'està usant.

Esteganografia moderna: √ļs de canals digitals:

Tècniques digitals

Existeixen nombrosos mètodes i algorismes utilitzats per ocultar la informació dins d'fitxers multimèdia: imatges, àudio i vídeo. A continuació s'indiquen alguns dels més usats.

Emmascarament i filtrat (Masking and Filtering)

En aquest cas la informació s'oculta dins d'una imatge digital utilitzant marques d'aigua que inclouen informació, com el dret d'autor, la propietat o llicències. L'objectiu és diferent de la esteganografia tradicional (bàsicament comunicació encoberta), ja que és afegir un atribut a la imatge que actua com a coberta. D'aquesta manera s'amplia la quantitat d'informació presentada.

Algorismes i transformacions (Algorithms and Transformations)

Aquesta tècnica oculta dades basades en funcions matemàtiques que s'utilitzen sovint en algorisme s de la compressió de dades. La idea d'aquest mètode és amagar el missatge en els bits de dades menys importants.

Inserció en el bit menys significatiu (Least Significant Bit Insertion)

Aquest √©s el m√®tode modern m√©s com√ļ i popular utilitzat per esteganografia, tamb√© √©s un dels anomenats m√®todes de substituci√≥ . Consisteix en fer √ļs del bit menys significatiu dels p√≠xels d'una imatge i alterar. La mateixa t√®cnica pot aplicar-se a v√≠deo i √†udio, encara que no √©s el m√©s com√ļ. Fet aix√≠, la distorsi√≥ de la imatge en general es mant√© al m√≠nim (la perceptibilitat √©s pr√†cticament nul), mentre que el missatge √©s escampat al llarg dels seus p√≠xels. Aquesta t√®cnica funciona millor quan l'fitxer d'imatge √©s gran, t√© fortes variacions de color ("imatge sorollosa") i tamb√© avantatja com m√©s gran sigui la profunditat de color. Aix√≠ mateix aquesta t√®cnica pot utilitzar-se efica√ßment en imatges a escala de gris, per√≤ no √©s apropiada per a aquelles en color de 8 bits paletitzades (mateixa estructura que les d'escales de gris, per√≤ amb paleta de color). En general, els millors resultats s'obtenen en imatges amb format de color RGB (tres bytes, components de color, per p√≠xel).

Exemple:

El valor (1 1 1 1 1 1 1 1) és un nombre binari de 8 bits. Al bit situat més a la dreta se l'anomena "bit menys significatiu" (LSB) perquè és el de menys pes, alteracions canvia en la menor mesura possible el valor total del nombre representat.

Un exemple d'esteganografia: Ocultaci√≥ de la lletra "A". Si es t√© part d'una imatge amb p√≠xels amb format RGB (3 bytes), la seva representaci√≥ original podria ser la seg√ľent (3 p√≠xels, 9 bytes):

(1 1 0 1 1 0 1 0) (0 1 0 0 1 0 0 1) (0 1 0 0 0 0 1 1)

(0 0 0 1 1 1 1 0) (0 1 0 1 1 0 1 1) (1 1 0 1 1 1 1 1)

(0 0 0 0 1 1 1 0) (0 1 0 0 0 1 1 1) (0 0 0 0 0 1 1 1)

El missatge a xifrar és 'A' la representació ASCII és (1 0 0 1 0 1 1 1), llavors els nous píxels alterats serien:

(1 1 0 1 1 0 1 1 ) (0 1 0 0 1 0 0 0 ) (0 1 0 0 0 0 1 0 )

(0 0 0 1 1 1 1 1 ) (0 1 0 1 1 0 1 0 ) (1 1 0 1 1 1 1 1 )

(0 0 0 0 1 1 1 1 ) (0 1 0 0 0 1 1 1 ) (0 0 0 0 0 1 1 1)

Observar que s'ha substitu√Įt el bit del missatge (lletra A, marcats en negreta) en cada un dels bits menys significatius de color dels 3 p√≠xels. Van ser necessaris 8 bytes per al canvi, un per cada bit de la lletra A, el nov√® byte de color no es va utilitzar, per√≤ √©s part del tercer pixel (la seva tercera component de color).

El mètode del LSB funciona millor en els fitxers d'imatges que tenen una alta resolució i fan servir gran quantitat de colors. En cas d'fitxers d'àudio, afavoreixen aquells que tenen molts i diferents so és que tenen una alta taxa de bits.

A m√©s aquest m√®tode no altera en absolut el mida de l'fitxer portador o coberta (per aix√≤ √©s "una t√®cnica de substituci√≥"). T√© el desavantatge que la mida de l'fitxer portador ha de ser major com m√©s gran sigui el missatge a embeure; es necessiten 8 bytes d'imatge per cada byte de missatge a amagar, √©s a dir, la capacitat m√†xima d'una imatge per emmagatzemar un missatge ocult √©s del seu 12,5%. Si es pret√©n emprar una major porci√≥ de bits de la imatge (per exemple, no nom√©s l'√ļltim, sin√≥ els dos √ļltims), pot comen√ßar a ser percebut a l'ull hum√† l'alteraci√≥ general provocada.

Tècniques més utilitzades segons el tipus de mitjà

Cetel

L'√ļs d'esteganografia en els documents pot funcionar amb nom√©s afegir un espai en blanc i les fitxes als extrems de les l√≠nies d'un document. Aquest tipus de esteganografia √©s extremadament efica√ß, ja que l'√ļs dels espais en blanc i tabuladors no √©s visible per al ull hum√†, almenys en la majoria dels editors de text, i es produeixen de forma natural en els documents, de manera que en general √©s molt dif√≠cil que aixequi sospites.

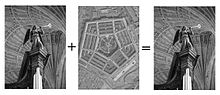

En imatges [6]

Exemple utilitzant tècnica de LSB.

El mètode més utilitzat és el LSB, ja que per a un ordinador un fitxer d'imatge és simplement un fitxer que mostra diferents colors i intensitats de llum en diferents àrea s (píxels). El format d'imatge més apropiat per ocultar informació és el BMP color de 24 bits Bitmap), ja que és el de major proporció (imatge no comprimida) i normalment és de la més alta qualitat. Eventualment es prefereix optar per formats BMP de 8 bits o bé altres com ara el GIF, per ser de menor mida. S'ha de tenir en compte que el transport d'imatges grans per Internet pot despertar sospites.

Quan una imatge és d'alta qualitat i resolució, és més fàcil i eficient ocultar i emmascarar la informació dins d'ella.

√Čs important notar que si s'oculta informaci√≥ dins d'un fitxer d'imatge i aquest √©s convertit a un altre format, el m√©s probable √©s que la informaci√≥ oculta dins quedi malmesa i, conseq√ľentment, resulti irrecuperable.

En àudio [6]

Quan s'amaga informaci√≥ dins d'fitxers d'√†udio, generalment la t√®cnica utilitzada √©s low bit encoding (baixa bit de codificaci√≥), que √©s similar a la LSB que sol emprar-se en les imatges. El problema amb el low bit encoding √©s que en general √©s perceptible per al sentit hum√†, pel que √©s m√©s aviat un m√®tode arriscat que alg√ļ ho faci servir si estan tractant d'ocultar informaci√≥ dins d'un fitxer d'√†udio.

Spread Spectrum tamb√© serveix per amagar informaci√≥ dins d'un fitxer d'√†udio. Funciona mitjan√ßant l'addici√≥ de sorolls a l'atzar al senyal que la informaci√≥ s'oculta dins d'una companyia a√®ria i la propagaci√≥ en tot l'espectre de freq√ľ√®ncies.

Un altre mètode és Echo data Hiding , que usa els ecos en fitxers de so per tal de tractar d'ocultar la informació. Simplement afegint extra de so a un ressò dins d'un fitxer d'àudio, la informació pot ser amagada. El que aquest mètode aconsegueix millor que altres és que pot millorar realment el so de l'àudio dins d'un fitxer d'àudio.

En vídeo [6]

En vídeo, sol utilitzar el mètode DCT (Discrete Cosín Transform). DCT funciona canviant lleugerament cadascuna de les imatges al vídeo, només de manera que no sigui perceptible per l'ull humà. Per ser més precisos sobre com funciona DCT, DCT altera els valors de certes parts de les imatges, en general les arrodoneix. Per exemple, si part d'una imatge té un valor de 6,667, l'aproxima fins a 7.

Esteganografia en vídeo és similar a l'aplicada a les imatges, a més de la informació està oculta en cada fotograma de vídeo. Quan només una petita quantitat d'informació que està oculta dins del codi font en general no és perceptible a tots. No obstant això, com més informació es oculti, més perceptible serà.

Altres

Una nova tècnica esteganográfica implica el injectar retards (coneguts per la seva traducció a l'anglès com "delays") imperceptibles als paquets enviats sobre la xarxa del teclat. Els retards en el clic dels comandaments en alguns usos (telnet o programari de escriptori remot) poden significar un retard en paquets, i els retards en els paquets es poden utilitzar per a codificar dades.

Estegan√°lisis

El que la esteganografia essencialment fa és explotar les limitacions de la percepció humana, ja que els sentits humans no estan capacitats per buscar fitxers que tenen informació amagada dins d'ells, encara que hi ha algorismes disponibles que poden fer el que s'anomena esteganálisis (Steganalysis).

Com que la esteganografia és invasiva, és a dir, deixa empremtes en el mitjà de transport utilitzat, les tècniques de esteganálisis es basen en com detectar aquests canvis.

Eines

Aquesta és una selecció de eina s tant per amagar missatges com per descobrir-los.

Eines per esteganografia

MP3Stego

MP3Stego oculta informació en fitxers MP3 durant el procés de compressió. Les dades són primer comprimits, xifrats i després amagats en el flux de bits.

http://www.petitcolas.net/fabien/steganography/mp3stego/

JPHide i JPSeek

JPHIDE i JPSEEK són programes que permeten amagar un fitxer en una imatge jpeg.

http://linux01.gwdg.de/# alatham/stego.html

BlindSide Cryptographic Tool

El Blindside pot amagar un fitxer (o fitxers) de qualsevol varietat, dins d'una imatge de mapa de bits de Windows (fitxer BMP).

http://www.mirrors.wiretapped.net/security/steganography/blindside/

GIFShuffle

El programa GIFShuffle s'utilitza per ocultar els missatges d'imatges GIF de remenar el mapa de colors, el que deixa la imatge visible sense canvis. GIFShuffle treballa amb totes les imatges GIF, incloent aquelles amb transparència i animació, ia més proporciona compressió i xifrat dels missatges ocults.

http://www.darkside.com.au/gifshuffle/

WbStego

wbStego és una eina que oculta qualsevol tipus de fitxer de mapa de bits en imatges, fitxers de text, fitxers HTML o fitxers PDF d'Adobe. L'fitxer on s'oculten les dades no és òpticament canviat.

http://wbstego.wbailer.com/

StegoVideo

MSU StegoVideo permet amagar qualsevol fitxer en una seq√ľ√®ncia de v√≠deo. Quan el programa va ser creat, diferents c√≤dec populars es van analitzar i es va elegir un algorisme que preveu la p√®rdua de dades petits despr√©s de la compressi√≥ de v√≠deo. Podeu utilitzar MSU StegoVideo VirtualDub com a filtre o com a programa. Exe aut√≤nom, independent de VirtualDub.

http://compression.ru/video/stego_video/index_en.html

StreamSteganography

StreamSteganography és una Classe PHP que permet escriure i llegir cadenes que es troben ocultes en els bits menys significatius d'una imatge.

http://deerme.org/articles/view/12-esteganografa-en-php-oculta-informacin-en-imgenes

Eines per estegoan√°lisis

Stegdetect

http://www.outguess.org/download.php

StegAlyzerSS té la capacitat per escanejar tots els fitxers en els mitjans de comunicació en què se sospita la presència de patrons de byte hexadecimal o signatura s, en particular aplicacions de esteganografia en els fitxers. Si una signatura coneguda es detecta, pot ser possible extreure la informació amagada.

http://www.sarc-wv.com/stegalyzerss.aspx

Digital Invisible Ink Toolkit

Aquest projecte proporciona una eina simple que pot amagar un missatge dins d'una imatge de color de 24 bits. Tot i sabent com s'incrusten, o realitzant anàlisi estadística, no per això és més fàcil trobar la informació oculta.

http://sourceforge.net/project/showfiles.php?group_id=139031

VSL: Virtual Steganographic Laboratory

http://vsl.sourceforge.net/

Vegeu també

Referències

G. J. Simmons, "The Prisoner's problem and the subliminal channel", publicat a "Advances in Cryptology - crypto '83", D. Chaume, ed., Plenum Press, 1984, 51-67

Arturo Ribagorna G., Juan Estévez-Tapiador i juliol Hernández, "esteganografia, Esteganálisis i Internet. Descobrint el revers d'Internet: web mining, missatges ocults i secrets aparents".

Tábara, Luís. Breu Història de la Criptografia Clàssica.

Roberto Gómez Cárdenas, "l'esteganografia". Article publicat a la revista Bsecure de març del 2004

esteganografia Clásiva Vs Moderna, i Conceptes bàsics burmeste/CIS5371-Crypto/Steganography.ppt

Bibliografia

Articles

- QuickStudy: Steganography: Hidden Data En computerworld.com (anglès)

- Steganography Articles, Links, and Whitepapers En Forensics.nl (anglès)

- Exemples que demostren les imatges ocultades en altres imatges

- FBI Article: An Overview of Steganography for the Computer Forensics Examiner (anglès)

- Cryptography and Steganography (versió web de diapositives de PowerPoint), 2002. Elonka Dunin 'presentació d'una descripció de esteganografia, així com una discussió de si Al - Qaida va poder haver utilitzat esteganografia per planejar els atacs de l'11 setembre 2001 (anglès)

- Steganography & Digital watermarking - Papers i informació relacionada amb la esteganografia i el esteganálisis per Neil F. Johnson des de 1995 fins al present (anglès)

- Detecting Steganographic Content on the Internet, 2001. Paper by Niels Proves and Peter Honeyman, Center for Information Technology Integration, University of Michigan (anglès)

- mercantil/Rights Protection for Natural Language Text, inclou diversos articles sobre aquest tema

- Steganography Project, includes articles on network steganography (Wireless LAN and VoIP) - provided by Krzysztof Szczypiorski and Wojciech Mazurczyk. (anglès)

- Principle and applications of BPCS-Steganography, Paper original de BPCS-Steganography (anglès)

- Channels in the TCP/IP Suite - Paper de 1996, de Craig Rowland detallant l'ocultació d'informació en paquets TCP/IP (anglès)

Articles de esteganàlisi

, que amb una clau associada (K) permet extreure el missatge (necessària encara si es coneix l'algorisme esteganográfico). Després, missatge ocult i la coberta formen l'objecte de l'esteganografia (O), que pot enviar per un canal insegur i ser vist sense problemes pel guardià. Finalment, l'altre presoner rep l'objecte compost i, aplicant la funció inversa

, que amb una clau associada (K) permet extreure el missatge (necessària encara si es coneix l'algorisme esteganográfico). Després, missatge ocult i la coberta formen l'objecte de l'esteganografia (O), que pot enviar per un canal insegur i ser vist sense problemes pel guardià. Finalment, l'altre presoner rep l'objecte compost i, aplicant la funció inversa  =

=

Comentaris publicats

Afegeix-hi un comentari: